產品與專案SDLC導入ISO 27001之概念與方法 (下)

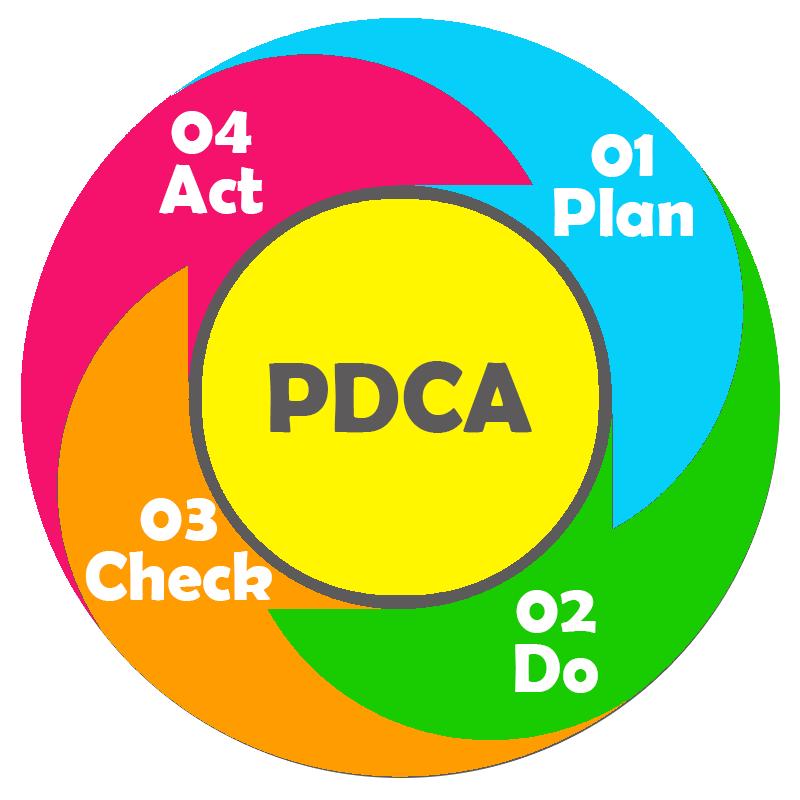

資訊安全管理系統(ISMS)的目標是透過PDCA循環,不斷的檢視與改進資訊安全系統,將風險降至可接受的範圍,以保護資訊的機密性、完整性與可用性,ISO27001就是採用PDCA流程建構一套 ISMS的準則。

▲ PDCA品質管理循環示意圖

計畫Plan:建立所有與組織相關的資訊風險管理全景,透過風險評鑑評估可承受風險,及風險處理計畫,配合相關政策及控制措施,達成管理、改進資訊安全的目標。

執行Do:實際執行風險處理計畫,落實相關政策及控制措施。

查核Check:持續監測控制與觀測風險,依據執行狀況檢核與預期目標的差異。

行動Act:維持並持續改進資安風險的管理流程,修正不足之處以縮減成果與目標的差異,逐步完善資訊安全。

為定義風險等級,必須先擬定明確的準則與方法,透過定性法的量度尺標評等低中高,或定量法的數值法則推論結果,並預估發生的機率來進行風險分析。而風險評估是風險分析的後續動作,針對風險分析的結果與內涵,決定處理的優先順序,及採取的預防措施。如下表例:

| 等級 |

機密性 |

完整性 |

可用性 |

| 1 |

公開 |

公開 |

每年一週無法使用 |

| 2 |

限制 |

限制修改 |

每年三天無法使用 |

| 3 |

機密 |

不能修改 |

每年一天無法使用 |

| 可能性 |

低影響 |

中影響 |

高影響 |

| 高 |

中等 |

高 |

嚴重 |

| 中 |

低 |

中 |

高 |

| 低 |

低 |

低 |

中 |

| 風險影響 |

定義範例 |

| 嚴重 |

立即會洩漏機敏資料,或暴露的漏洞嚴重影響運作。攻擊者可讀取或修改系統資料,執行管理員等級權限,影響大部分用戶。 |

| 高 |

立即受到的威脅有洩漏大規模資料的可能,攻擊者可讀取或修改系統部份資料影響大量用戶。 |

| 中 |

漏洞不易被利用或僅有小部分可能被利用,但仍有大規模洩漏資料的可能。攻擊者可讀取或修改有限的資料,僅影響小部份用戶。 |

| 低 |

漏洞難以被利用,或影響性極低,不會外洩資料。攻擊者無法讀取或修改資料,但仍可能在效能或穩定性方面造成影響,對用戶影響有限。 |

| 範圍 |

要求 |

| 內部 |

保護稽核日誌 |

| 防止資料遺失 |

|

| 監控系統流量 |

|

| 使用權限管控 |

|

| 外部 |

遵守外部義務 |

| 外部連結(例如API)的身分驗證及授權機制 |

|

| 內容過濾與代理 |

| 範例 |

安全原則 |

| 01 |

保護連接字串 (Connection String)。 |

| 02 |

機敏資料須以加密 (Encryption)、遮罩 (Masking) 或雜湊 (Hashing) 等方式處理。 |

| 03 |

動態資料遮罩 (Data Masking),譬如信用卡號。 |

| 04 |

單一資料存取介面 (One Facade Interface) |

| 05 |

區分使用者權限級別 (Privilege)。 |

| 06 |

備份檔加密 (BAK)。 |

| 07 |

儲存至第三方之資料一律加密 (Always Encrypted)。 |

| 08 |

資料倉庫 (Data Warehousing),將多個資料庫「聯合」成一個大資料庫,資訊檢索和資料分析只查詢一個實體 (Entity)。 |

| 09 |

資料採擷 (Data Mining)對資料倉庫中的資料,進行進一步處理得到更有用資訊,並生成中繼資料 (Metadata)。 |

| 10 |

多資料庫集群 (Database Clustering),如果是單一資料庫負載問題可考慮使用 Transaction,連線交易處理 (Online Transaction Processing, OLTP) 用於多資料庫集群,以提供容錯和高性能的情況,可做負載均衡。 |

| 攻擊行為 |

監測動作 |

防禦方式 |

| 未經授權存取的程式碼或資源 |

l 作業系統是否有特別異常狀態 l 防毒軟體是否有出現危險警告 l 定時或自動檢視存取活動紀錄是否有不明行為 |

l 限制存取權限 l 因應職務、人員異動等即時調整權限 l 使用適當(自動化)工具協助管理開發及測試的活動 |

| 刪除或加密檔案 |

||

| 洩漏不可公開的機敏資料 |

||

| 暴力破解軟體或系統的漏洞 |

l 已知漏洞的歷史記錄 l 異常的行為頻率 |

l 關閉不必要的功能或元素 l 限制異常行為次數 l 增加即時告警機制 |

| 癱瘓網路活動或系統 |

l 異常的行為頻率 l 異常的主機資源 l 異常的網路流量 |

l 有經驗的資安人員 l 限制異常行為次數 l 增加即時告警機制 |

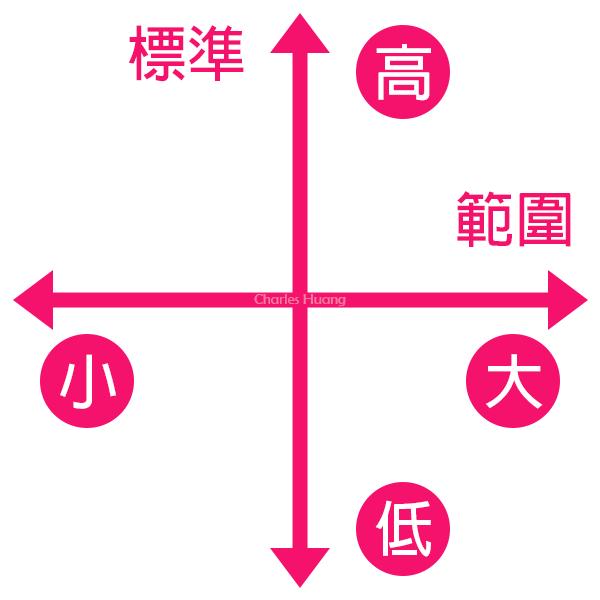

對於軟體及系統開發流程的稽核範圍,要明確定義稽核的重點、程度及界線,例如某組織單位的什麼具體目標/位置。而稽核標準是可被認定、可被接受的某種依據,或適用的安全政策與程序,或某項政令法規,或某種管理系統/合約的要求,又或是特定產業的準則,例如資通安全管理法。

▲ 稽核標準與稽核範圍象限圖

並且稽核流程應有明確的頻率,確保持續的、重複的改善循環,以明確、合理、嚴謹的方法,落實ISMS相關要求,確保稽核結果與報告的客觀、公正。妥善保存文件化資訊,作為整個稽核流程到結果的證據,也可檢視相較於先前的稽核,ISMS是否處於上升的趨勢。

▲ PDCA應用示意圖 (修改自網路圖)

| 事項 |

內部稽核 |

外部稽核 |

| 規費 |

V |

|

| 公正第三方 |

|

V |

| 稽核員資格 |

|

V |

| 認證資格 |

V |

|

| 認證週期 |

每年至少1次 |

每3年認證1次,認證後每年追蹤審查1次。 |

| 有效性 |

V |

V |

| 稽核週期 |

每年至少1次,視需求增加場次。 |

每年至少1次,視需求增加場次。 |

| 稽核內容 |

內部審查、審核監督 |

認證審核、再次認證審核 |

| 程式品質 |

每日排程監控檢測、釋出版本前使用軟體工具掃掃描程式 |

透過專業第三方取得OWASP等認證 |

若以風險為導向的稽核方式,稽核人員可採用辨認、衡量、監視與控制風險曝露之技術與程序,盡所能的掌握組織的風險狀況,並依風險等級之高低順序實施差異化監督與稽核規劃,即對高風險項目投入高資源、低風險項目投入低資源,妥善利用分配其監督及稽核資源,以健全組織經營管理。

在軟體系統開發流程或維護尚未發生不符合事項之前,即對潛在風險主動性管制,例如宣達版本控制規定、進出機房管制等等,做為降低風險的預防措施。當發現不符合事項則必須立即改善,以降低或排除風險,例如核對版本進行同步、機房門沒關馬上關上,以最短時間矯正缺失避免後續可能問題。而後續分析不符合事項的根本原因,從基本面矯正管控措施進行改善,才能避免再次發生。例如從強化測試流程督促版本控管、進出機房除了簽名可加裝門禁電子設備。

唯有不斷的提升SDLC流程的品質及安全性,讓各環節步上軌道、井然有序,面對意外狀況也更能從容不迫,快速應變、解決危機,對內企業營運能更有效益的投入有限的資源,避免無謂的成本浪費,對外也能提升企業形象、獲得客戶信任、增加市場機會。

參考資料:

(1) ISO27001:2013

(3) 從根本認識 ISO 27001,各行各業都適用的資安架構介紹

(5) 資安x系統x絕對領域

(7) 資訊安全制度建立與驗證

(9) 網路新聞