網站滲透資安課程學習筆記 (一)

系列主旨

擔任前端工程師已數年,但對資安的了解程度只有 XSS、偶而拜讀Huli 大神的文章,以及自己常常因為資安流程常常在開會前五分鐘發現公司 google 帳號被登出,在有駭客破解密碼之前自己瘋狂破解自己密碼經驗之外,幾乎沒什麼涉略。鑑於如此自己報名了資安課程來加強相關的知識

介紹台灣目前的資安的相關法律以及相關罰則

法律

107年6月6日公告《資通安全管理法》,相關子法亦於110年8月23日修正發布施行,調整部分機關等級之應辦事項內容外,亦納入導入資通安全弱點通報機制、端點偵測及應變機制等,使更符合實務運作之需要。

刑法

1. 第358條

無故輸入他人帳號密碼、破解使用電腦之保護措施或利用電腦系統之漏洞,而入侵他人之電腦或其相關設備者,處三年以下有期徒刑、拘役或科或併科三十萬元以下罰金。

2. 第359條

無故取得、刪除或變更他人電腦或其相關設備之電磁紀錄,致生損害於公眾或他人者,處五年以下有期徒刑、拘役或科或併科六十萬元以下罰金。

3. 第360條

無故以電腦程式或其他電磁方式干擾他人電腦或其相關設備,致生損害於公眾或他人者,處三年以下有期徒刑、拘役或科或併科三十萬元以下罰金。

4. 第361條

對於公務機關之電腦或其相關設備犯前三條之罪者,加重其刑至二分之一。

簡單介紹資安概念

- 資安沒有「一次到位」

資安工作就像永遠補不完的漏洞。因為科技環境持續演進,不可能百分之百防護,只能盡力而為。

- 資安不是一個人的責任

防護需要制度、工具與團隊合作,不可能靠單一工程師完成。

- 情資 (Threat Intelligence) 的重要性

與其大海撈針,不如追蹤同業或近期案例,提前防範。

- 資安是一種例行工作,而非購買單一設備就能解決

買了 WAF 並不代表高枕無憂,還需要持續檢測、維護與演練。

- 防護成本與風險控管

資安防護投入需要非常多資金,許多公司將重點放在「事後降低損失」的風險控管

- 責任分界

如果前端或後端被攻擊,不需要過度自責。很多攻擊來自網路層面,不會是單一原因造成,公司是否有建置防火牆、WAF、資安監控才是關鍵。

- 資安滲透測試需要透過第三方

法規規定,避免公司出現球員兼裁判情況

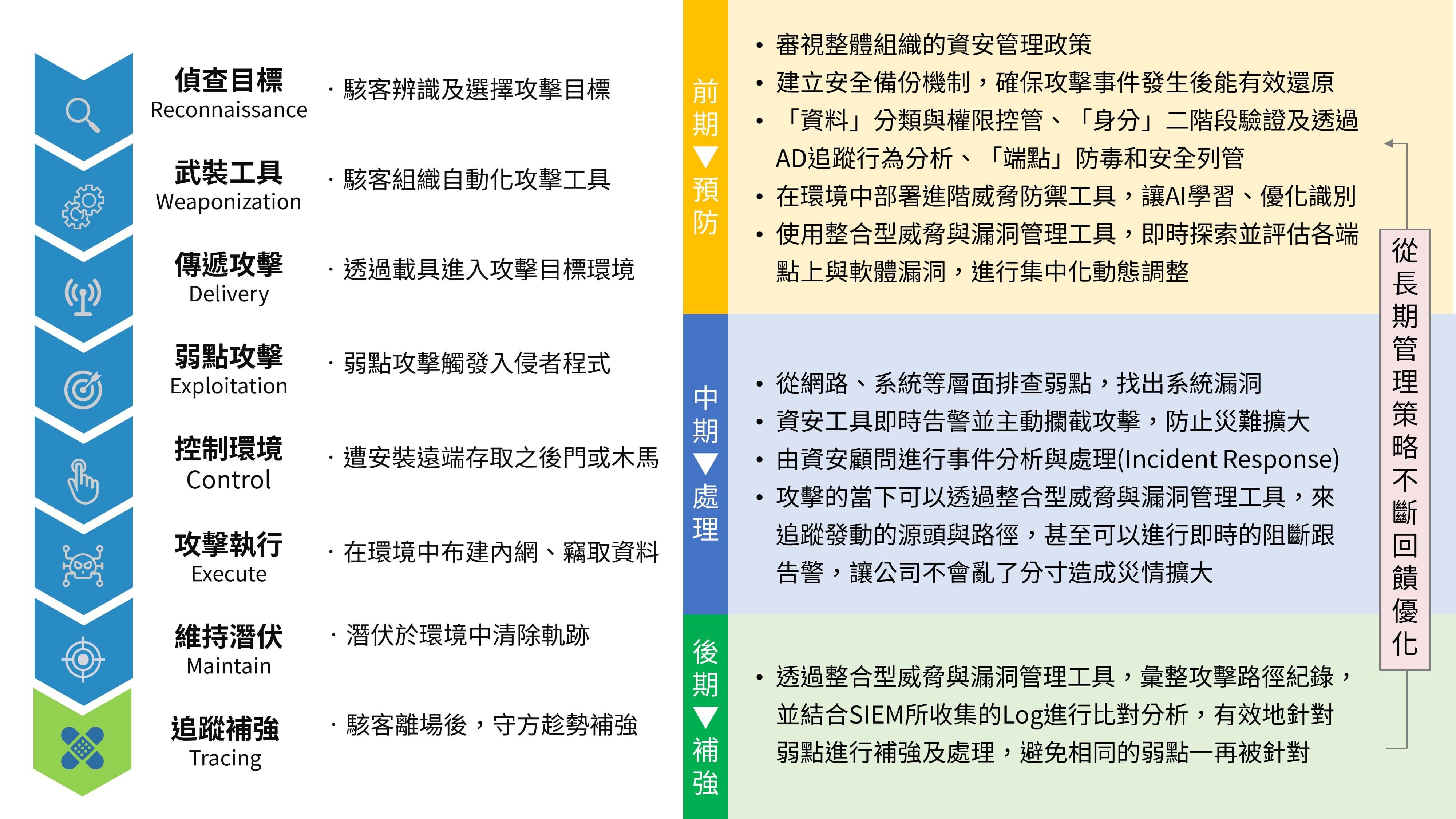

網路攻擊鏈(Cyber Kill Chain)

Cyber Kill Chain 是由 Lockheed Martin 公司提出的攻擊模型,用來描述駭客入侵系統的完整流程。它把攻擊分解成幾個階段,幫助防守方了解「駭客通常怎麼行動」,並在各個步驟設置防禦。

圖片來源:www.freedom.net.tw

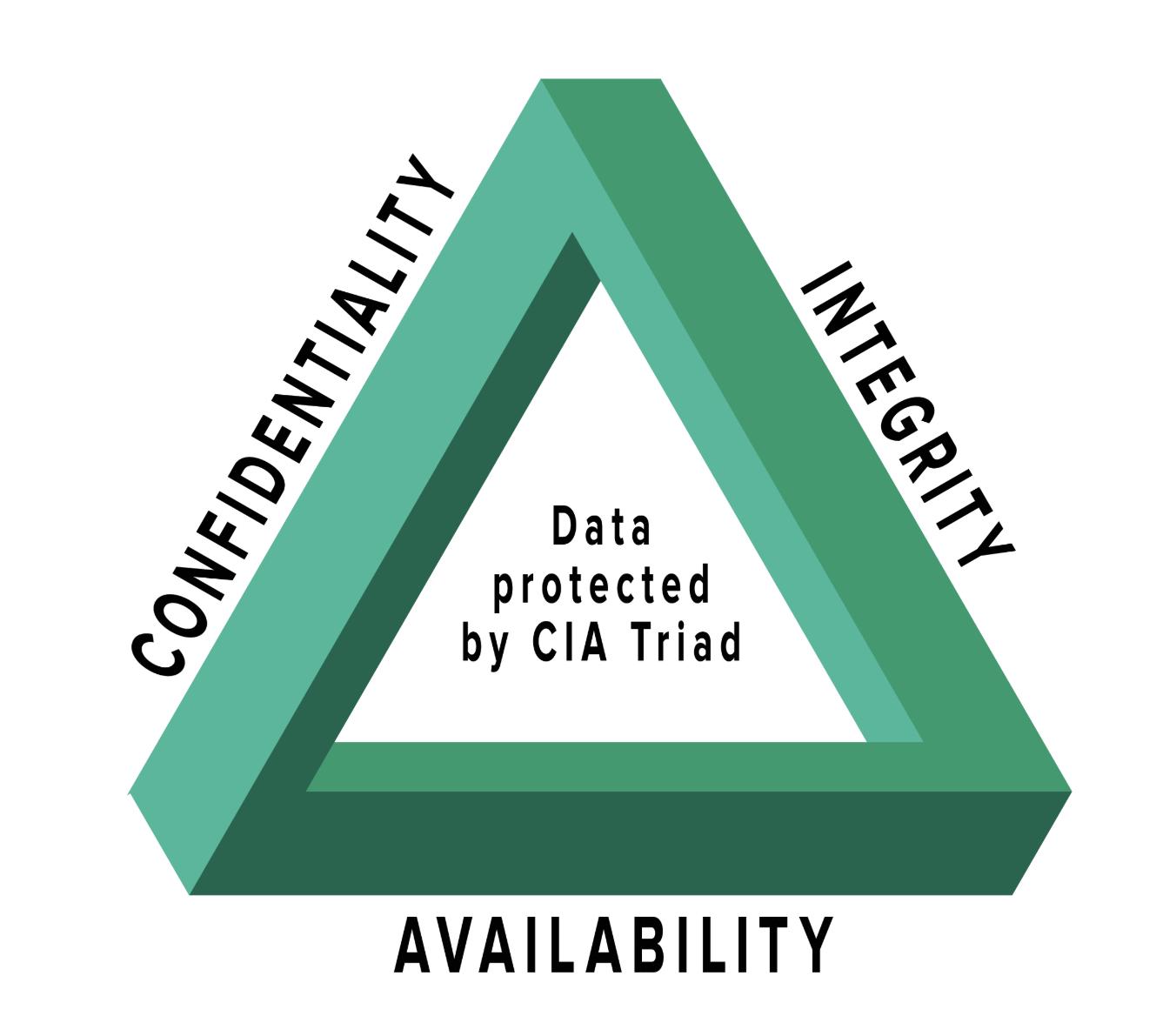

CIA Triad(資安鐵三角)

圖片來源: softwareg.com.au

CIA Triad 是資訊安全的三大核心原則,分別是 Confidentiality(機密性)、Integrity(完整性)、Availability(可用性)。是資安的基本框架,各種標準(如 ISO 27001、NIST)幾乎都以此為基礎。

為什麼是鐵三角?因為這三項需要互相制衡,平衡發展。

過度強調機密性,可能導致使用者難以存取,降低效率。

過度追求可用性,可能忽略權限控管,增加外洩風險。

忽略完整性,則資料失真會導致決策錯誤。

1. Confidentiality(機密性)

確保資料只有「被授權的人」可以存取,避免敏感資訊落入未經允許的對象手中。

常見做法:

- 身分驗證(帳號密碼、多因素認證 MFA)

- 加密技術(例如 HTTPS、AES 加密)

- 存取控制(Role-based Access Control, RBAC)

- 資料脫敏(Data Masking)

例子:員工只能存取自己部門需要的客戶資料,財務資料不會讓非授權人員看到。

2. Integrity(完整性)

確保資料在傳輸、儲存或處理過程中,不會被未經授權的人竄改或損壞。

常見做法:

- 雜湊驗證(Hash + Checksum)

- 數位簽章與憑證

- 版本控管與稽核紀錄

- 權限管理(誰能改資料、誰只能讀)

例子:銀行轉帳金額從 1,000 元變成 10,000 元,系統必須能檢測出資料異常,避免用戶受害。

3. Availability(可用性)

確保系統與資料在需要時能被合法使用者存取,不因攻擊或故障而中斷。

常見做法:

- 備援機制(Redundancy)與異地備份

- 防禦 DDoS 攻擊

- 系統監控與自動修復

- 高可用架構(Load Balancer、Failover Cluster)

例子:電商網站在雙 11 促銷高流量時,仍能正常運作,不因流量暴增或駭客攻擊而當機。

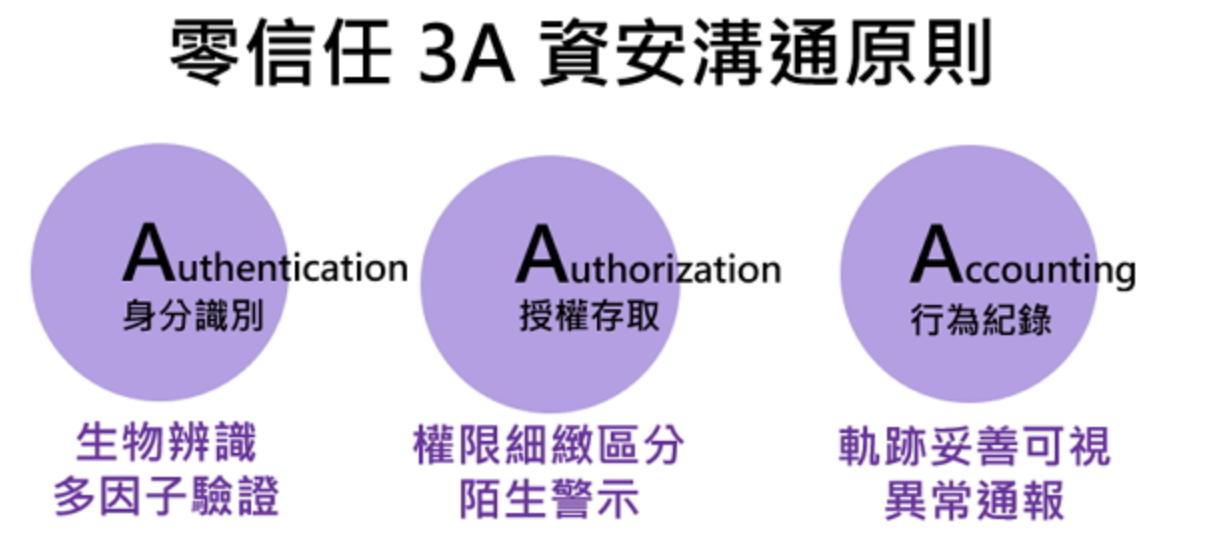

資安身分驗證三原則(AAA、3A) - Zero Trust

秉持著資安零信任原則,不論內部外部的在身份驗證後授權之前都不可信任不可存取

零信任是一種雲端安全性模型,藉由移除隱含的信任,並強制實行嚴格的身分驗證和授權機制,來保護現代機構。

在零信任機制下,不論使用者是屬於機構網路內部或外部,一律將所有使用者、裝置和元件視為不受信任。 - google

圖片來源: www.openfind.com.tw

1. Authentication(認證)

確認「你是誰」。

使用帳號密碼、多因子認證(MFA)、硬體金鑰等方式,確保使用者或裝置的身份是真實可信的。

2. Authorization(授權)

確認「你能做什麼」。

不是只要登入就能做所有事,而是依角色或情境(Role-based / Attribute-based Access Control)來限制存取。

例如:工程師能進入開發環境,但不能讀取財務資料。

3. Accounting(稽核 / 記錄)

確認「你做了什麼」。

記錄使用者的行為(log、審計紀錄),用來追蹤異常活動或事後調查。

例如:誰在什麼時間存取了資料庫、匯出了哪些檔案。

案例:近期台積電資料外洩事件案例

如何抓到洩密者?公司透過紀錄使用者訪問文件的存取時間、地點、頻率,若異常就會被紀錄處理。