網站滲透資安課程學習筆記 (三)

網站滲透資安課程學習筆記 (三)

主要內容:

- 用 OSINT 去找到網站資料

- 利用靶機來進行滲透測試

OSINT

在上篇 網站滲透資安課程學習筆記 (二) 最後中有提到 OSINT

全名是 Open-Source Intelligence,中文常譯為「公開來源情報」。

簡單來說,就是透過公開可取得的資訊,進行蒐集、分析,轉化成有價值的情報。

這裡的「公開」指的是不需要非法入侵、不需要特殊許可,任何人都能合法存取的資訊來源。

從社群媒體、新聞、政府資料、甚至是學術文件、法院判決等,只要可以透過正常途徑取得的內容,都是公開情報來源

以台中市政府網站(https://www.taichung.gov.tw/)為例

練習如何利用OSINT查找資料

套件 Wappalyzer

用套件可以查出該網站使用了什麼技術以及版本

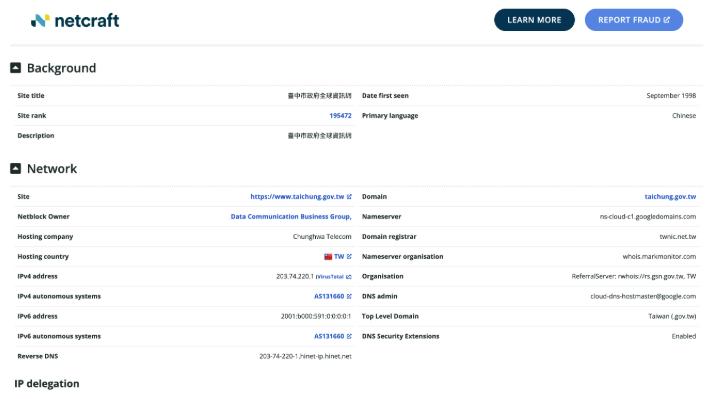

netcraft

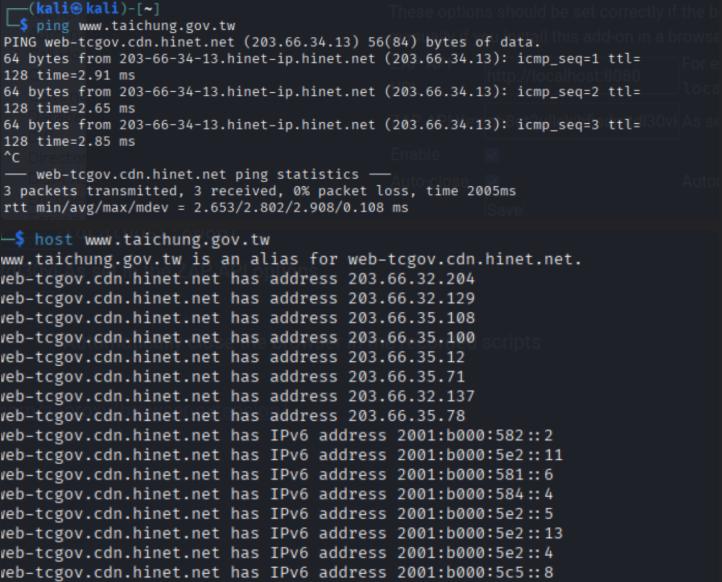

這邊是使用虛擬機 kali ping/host 網址,可以得到網站的 ip

利用 ip 去查出網站資料

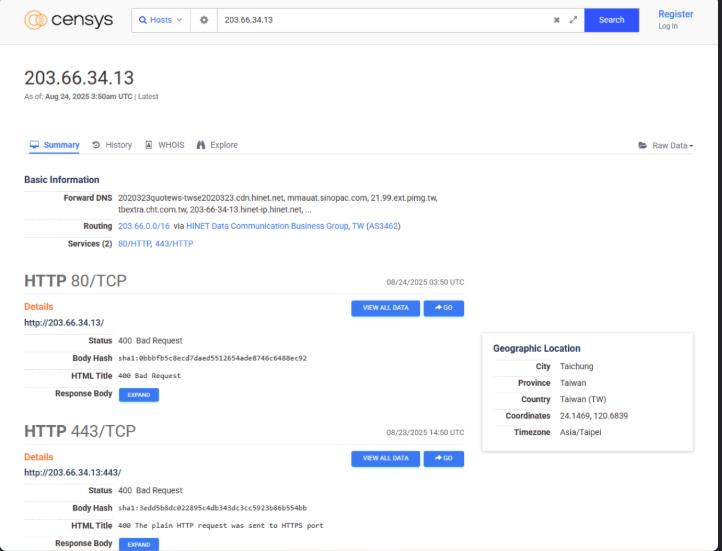

censys

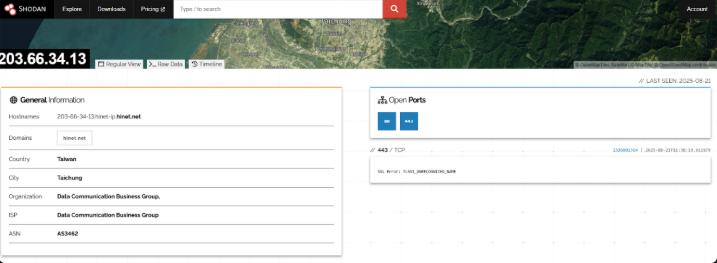

shodan

利用靶機進行滲透測試

注意注意注意:

隨意對別人的網域進行滲透測試,將違反台灣刑法第359條或第360條。

滲透測試等於是對網站發起大量異常請求,有興趣練習的話,請務必使用靶機!!!若有違法行為請自負刑責

使用工具介紹

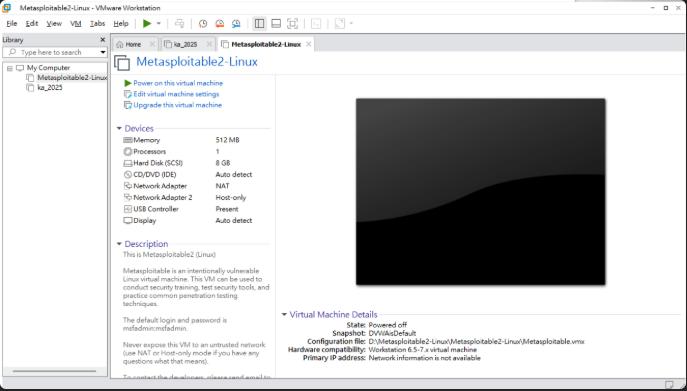

- VM(Virtual Machine,虛擬機器)

VM 就是一個「軟體模擬出來的電腦」,它在實體電腦(Host)裡面,透過 虛擬化軟體(Hypervisor) 運行另一個獨立的作業系統(Guest OS)。 - 靶機 Metasploitable 2

是一個由 Rapid7 釋出的 故意充滿漏洞的 Linux 虛擬機 (VM)。

它的設計目的就是讓資安研究人員、學生、紅隊/藍隊拿來練習滲透測試。 - Kali Linux

Kali Linux 是一個 基於 Debian 的 Linux 發行版,由 Offensive Security 維護。

它專門設計給 滲透測試、資安研究、數位鑑識用。內建六百個資安工具 - Nikto

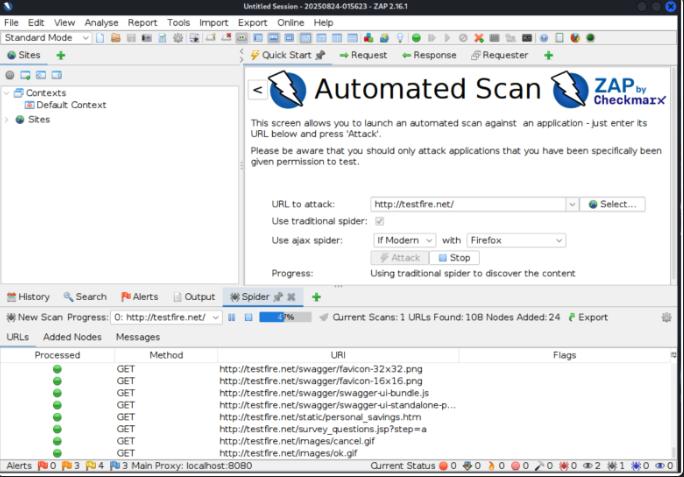

Nikto 是一款 開源的 Web Server 弱點掃描器。 - OWASP ZAP (Zed Attack Proxy)

OWASP ZAP 是一款 開源的 Web 安全測試工具,由 OWASP(開放式 Web 應用安全專案)維護。

它主要是一個 攔截 Proxy,用來分析、測試網站應用程式的安全性。 - 掃描用網站:http://testfire.net/

是一個故意設計成不安全的示範銀行網站,全名叫做 Altoro Mutual。

它是由 IBM 提供,用於 Web 安全測試與教育。

滲透測試練習

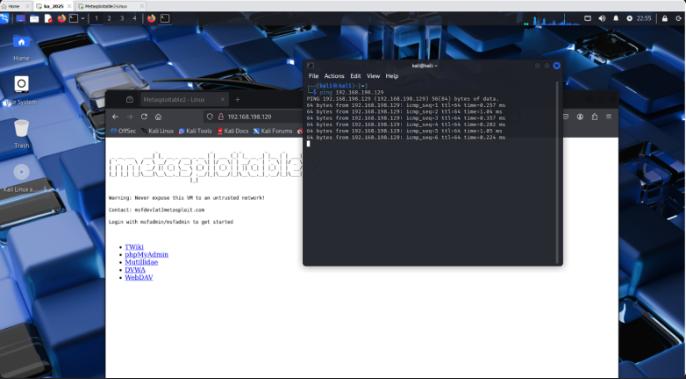

- 安裝 VM 並且裝上 Kali Linux & metasploitable

- run 好後,試 ping 靶機看是否有成功

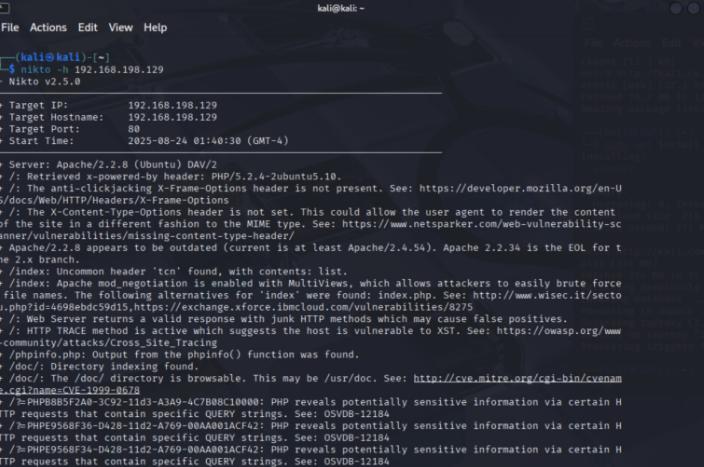

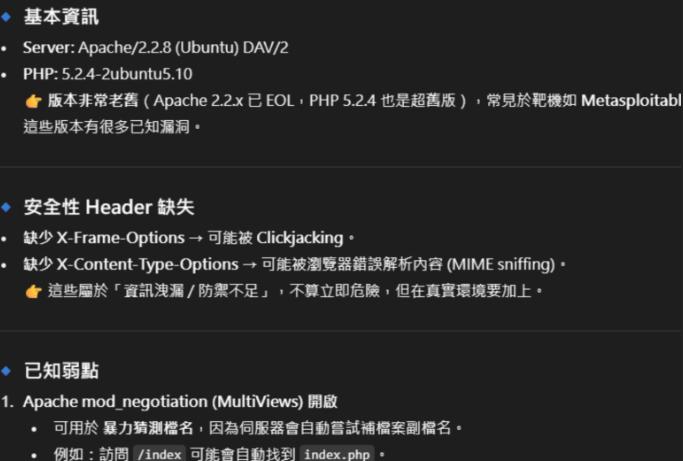

- 使用 Nikto 對靶機進行掃描

nikto -h ip

- 獲取結果,看不懂啊丟給AI

- 使用 zap 掃描 http://testfire.net/

掃完後會出現弱點,啊看不懂就輸出成報告再丟給 aiReport → Generate Report

- 出色地完成了第一次的滲透測試

提醒

掃描公開網站,會被視為「攻擊行為」,因為這些工具會對網站發出大量異常請求,類似駭客在尋找弱點。

網站端的 防火牆 / IDS / IPS 會記錄你的 IP、時間、掃描內容。

如果網站管理者發現有人在掃描,可能會:

- 直接封鎖你的 IP

- 向你的網路服務提供商(ISP)回報

- 報警處理,最嚴重可能涉及電腦犯罪法

重點:沒有授權就掃描「任何非自己控制的網站/伺服器」= 違法。

在合法情境下(例如公司給你滲透測試授權,或你自己架設的 VM 靶機),才可以進行。

在台灣,未經授權對他人網站或伺服器進行掃描(包括 nmap、nikto 等工具),可能違反刑法第359條或第360條。

判斷是否構成違法,關鍵在於掃描是否導致「取得未經授權的資料」或「干擾目標系統或服務」。

其他分享

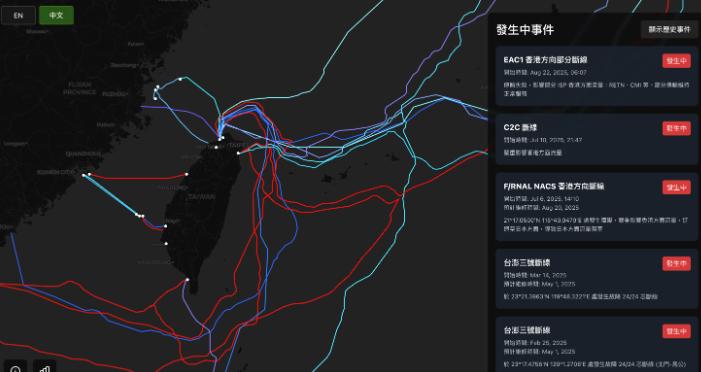

台灣海底電纜圖,紅色是故障中

台灣網路依靠電纜,如果斷光電纜,也不用做資安攻擊了

案例分享

角川集團2024年6月遭到駭客攻擊,利用漏洞入侵系統,獲取許多敏感資料包含員工資料、合約、財務資料等,

被勒索八百多萬美金,角川股價因此受影響大跌

據說以約300萬美金的加密貨幣支付贖金,但與當初價格有差異,所以還是有被公開部份資訊

正常來說,這種情況通常只要支付相應金額就可以免於公開,並且恢復資料

當初角川發表的聲明

https://dwango.co.jp/news/5173403170373632/

自己當初也有關注到這個事件,是有看到一點些碼過的資料,

駭客公開的資料也包含本名、住址、電話、銀行帳戶等,感覺是滿大條的

似乎也是沒有做異地備份造成過往資料消失

據說角川在這事件發生後突然大徵資安人才,我想這應該是各大企業的很好的資安反面教材。

如果發生在美國不知道會不會被集體訴訟?